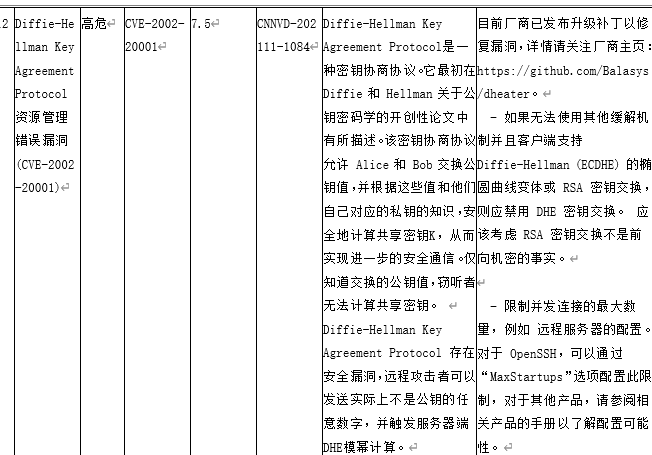

Diffie-Hellman Key Agreement Protocol是一种密钥协商协议。它最初在 Diffie 和 Hellman 关于公钥密码学的开创性论文中有所描述。该密钥协商协议允许 Alice 和 Bob 交换公钥值,并根据这些值和他们自己对应的私钥的知识,安全地计算共享密钥K,从而实现进一步的安全通信。仅知道交换的公钥值,窃听者无法计算共享密钥。Diffie-Hellman Key Agreement Protocol 存在安全漏洞,远程攻击者可以发送实际上不是公钥的任意数字,并触发服务器端DHE模幂计算。

修复方案:更换ssh秘钥交换算法,屏蔽掉不安全的KexAlgorithms

具体操作如下:

1.找到ssh配置文件sshd_config

命令:find / -name sshd_config

2.查看客户端支持的kexalgorithms

ssh -Q kex

3.修改配置文件

将查出来的需要屏蔽的算法,在配置文件中加入到最后一行

echo “kexalgorithms curve25519-sha256,curve25519-sha256@libssh.org,ecdh-sha2-nistp256,ecdh-sha2-nistp384,ecdh-sha2-nistp521” >> /etc/ssh/sshd_config

4.重启ssh服务

systemctl restart sshd.service